CybergON, l’unità business di Elmec Informatica dedicata alla cybersecurity, ha recentemente realizzato un’analisi tecnica delle mail di phishing (truffa informatica) più diffuse durante questo periodo di lockdown. Queste mail diffondono principalmente tre malware: Trickbot, Ursnif ed Emotet.

CybergON e il phishing

L’emergenza che stiamo vivendo si è rivelata una situazione difficile per i privati e le imprese, che l’industria del Cybercrime sta cercando di sfruttare attraverso un incremento delle azioni di phishing. Come segnalato nelle ultime settimane, gli attacchi informatici tramite mail di phishing hanno avuto inizio i primi giorni di Marzo e sono stati portati avanti per altri due mesi, fino ad ora, nei quali si è avuto un picco di infezioni.

Gli oggetti delle mail sono astuti, poiché fanno leva sulle preoccupazioni più diffuse nell’ultimo periodo. Alcuni esempi sono i seguenti: “CoronaVirus cura per la Cina, Italia” , “Pacco annullato causa CoronaVirus – nuovi dettagli di spedizione”, “Nuovi metodi di prevenzione del Covid-19”.

Di seguito vi riportiamo alcuni esempi di mail malevole che hanno con sé allegati in grado di infettare il dispositivo:

Esempio n°1: Trickbot

Si tratta di un malware progettato per rubare i dati privati degli utenti, dirottando i browser web. Solitamente presentano un oggetto simile a questo: “Coronavirus: informazioni importanti su precauzioni” e include come allegato un documento word comunemente nominato “f21368535400.doc”, “Covid_19_test_form.doc”, “guida_coronavirus.doc”, ecc. che, una volta aperto, si presenta come la foto riportata qui sotto.

Di conseguenza, l’utente viene ingannato e spinto ad effettuare un download che, una volta partito, infetta il dispositivo.

Esempio n° 2 e 3: Emotet e Ursnif

Emotet è un pericoloso malware che si infiltra nell’account bancario dell’utente e si appropria dei suoi soldi. Un oggetto tipico di una mail contenente questo tipo di attacco è “Coronavirus countermeasures”.

Il documento allegato è sempre un word e mostra un messaggio che tende ad ingannare l’utente, facendogli accettare un accordo di licenza. Anche qui, come il precedente caso, lo scopo è far partire un download necessario all’infezione del dispositivo.

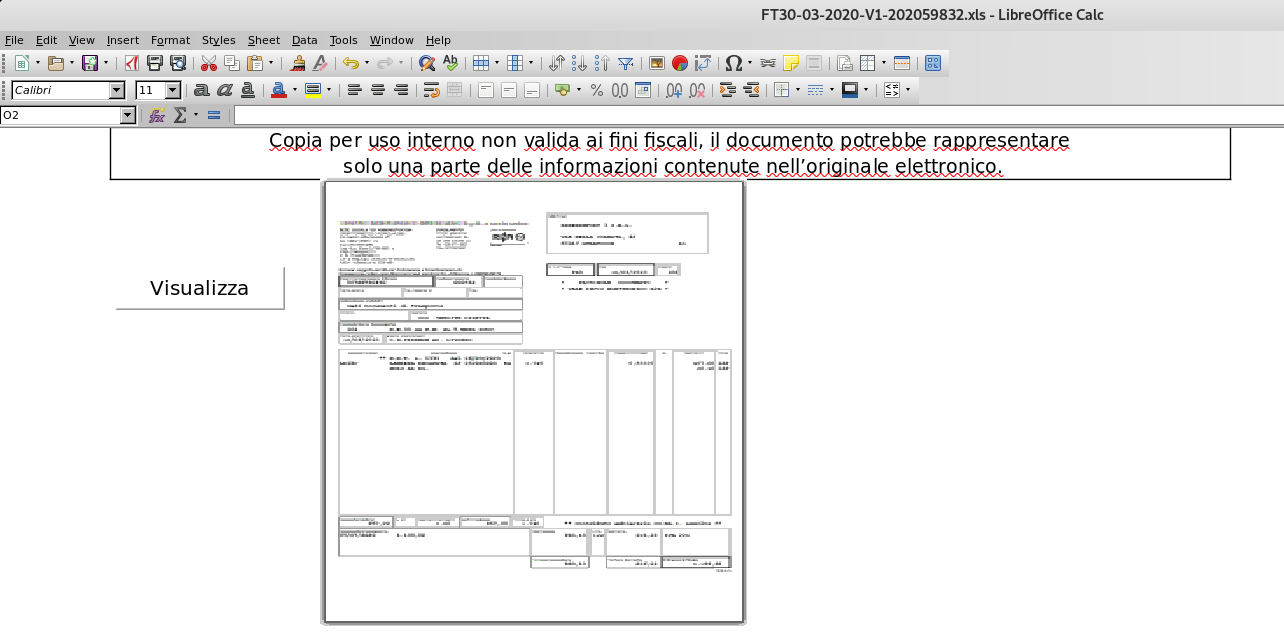

Ursnif invece è un virus che registra informazioni sensibili dell’utente, come sequenze di tasti, accessi/password salvati, attività di navigazione sul web etc. Una tipica mail di phishing prevede un oggetto simile al seguente: “Invio COPIA Ordine/Fattura: Procedure x Coronavirus”.

L’allegato, in questo caso, è un file Excel che contiene una macro VBA, ossia una parte di codice necessario ad automatizzare azioni molto ripetitive e che ha l’obiettivo di infettare e diffondere il malware.

Come proteggersi?

In situazioni come queste, è bene prendere le dovute precauzioni. CybergON suggerisce le seguenti soluzioni:

- Controllare l’indirizzo del mittente per rendersi conto se sia o meno plausibile sfruttare tool online per verificarne la reputazione nel caso in cui non lo si conosca, ad esempio: Cisco Talos, Senderscore, MxToolbox

- Non scaricare file in allegato o file a cui si viene condotti tramite link, se proprio necessario sfruttare piattaforme che effettuano gratuitamente l’analisi di file, come Virustotal

- Non cliccare link senza essersi prima accertati della bontà dell’e-mail

- Chiedere a qualche collega se ha già ricevuto una mail dello stesso tipo o informarsi su Internet circa campagna caratterizzate dallo stesso oggetto dell’e-mail ricevuta.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techprincess

🚪 La pericolosa backdoor di Linux, disastro sventato da un solo ricercatore

🎶Streaming Farms: il lato oscuro della musica, tra ascolti falsi e stream pompati

✈️Abbiamo provato DJI Avata 2: sempre più divertente!

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!