E’ noto come il cyberspionaggio sia passato rapidamente da rischio a minaccia concreta, riempiendo le cronache internazionali. Dai malware più pericolosi, come il famigerato EyePyramid, alla recente attività di cybercriminali russi e cinesi, rispettivamente protagonisti di brecce aperte nei server dell’Aeronautica Militare Italiana ed in decine di imprese occidentali, gli attacchi hanno obbligato governi ed aziende a promuovere una riorganizzazione delle competenze in tema di sicurezza informatica.

Come funziona il cyberspionaggio?

Grazie al Deep Internet oggi sono facilmente reperibili le tecnologie delle cyberspie governative utilizzate da altri criminali per farne un uso meno avvincente ma molto più capillare. In questo modo anche un semplice risparmiatore nell’utilizzo della app di home banking rischia di esserne vittima contraendo un comune spyware. Il privato deve fare i conti con le minacce digitali e imparare a proteggere i propri dati e dispositivi informatici. Il furto di dati personali può essere messo in atto per diversi scopi: ricatti, accessi illegali, furto di credenziali di home banking, cryptojacking, per citare i principali.

Come ci si può difendere?

Ecco una serie di consigli che Panda Security, anche alla luce dei casi più famosi di cyberspionaggio, ha elaborato per difendersi da spyware, tecniche di social engineering, keylogger e sniffer vari.

Anche se le tipologie degli attacchi di cyberspionaggio sono moltissime e si evolvono nel tempo, la battaglia si svolge sempre su due fronti da proteggere costantemente:

- Accesso ai dati

- Accesso ai dispositivi

E’ importante adottare una difesa a più livelli.

Il consiglio è seguire queste semplici indicazioni:

- Prima di tutto, installare un efficace software di cybersicurezza su computer e smartphone.

- Attivare il firewall e mantenere aggiornato il sistema operativo.

- Separare i dispositivi in base all’uso. Importantissimo! Se si utilizza il computer di casa o lo smartphone per scaricare programmi illegali o guardare video su piattaforme “poco sicure”, quei dispositivi sono a rischio ed è assolutamente sconsigliato usarli anche per gestire i propri portafogli digitali. Meglio acquistare uno smartphone per il lavoro, su cui si installeranno solo le app indispensabili per la propria attività e nessun’altra fonte di possibili infezioni.

- Controllare sempre ogni link e pulsante su cui viene chiesto di fare clic. Non fidarsi dei messaggi e delle email che riceve da sconosciuti. Insomma, aver sempre presente la minaccia del phishing e dello spear phishing.

- Quando si lavora fuori casa non connettersi a reti pubbliche o semisicure, utilizzare invece una VPN per crittografare il traffico.

…ma non solo!

A questo punto, i dispositivi sono protetti, ma tutti gli sforzi non servirebbero a nulla se anche i dati non lo fossero in egual maniera. Ed ecco come risolvere il problema:

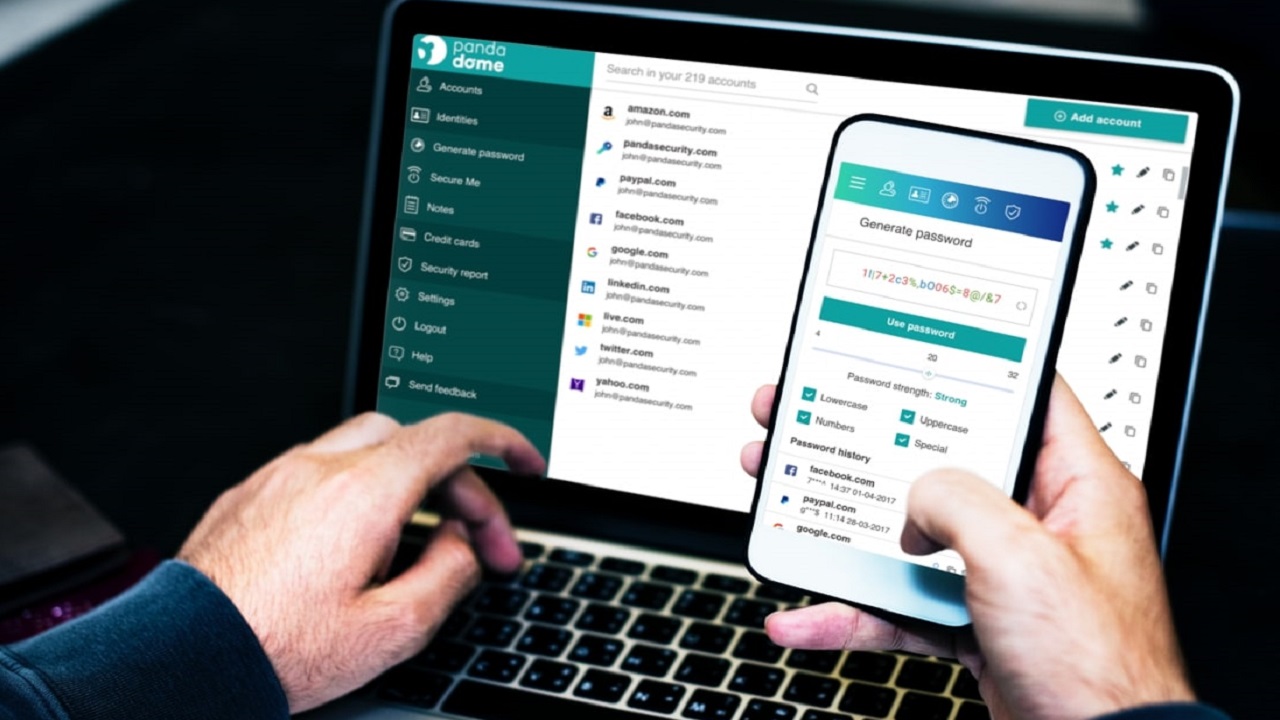

- Per prima cosa, utilizzare password sicure e gestirle con uno strumento di salvataggio delle password , così da non doverle memorizzare una per una e poterle modificarle frequentemente.

- Eseguire quindi, settimanalmente, un backup nel cloud di tutti i dati importanti. In questo modo, se anche un hacker riuscisse a installare un ransomware sul nostro computer, non correremo il rischio di perdere i nostri dati.

- Per gli account che dispongono del single sign-on, utilizzare un solo account esterno. A questo punto questo account diventa importantissimo e per proteggerlo è fondamentale adottare l’autenticazione a due fattori e tutte le misure di cybersicurezza disponibili.

- Infine, quando dobbiamo comunicare dati personali a qualcuno, facciamolo nel modo più sicuro possibile: solo su canali protetti e riservati e cancellando subito tutte le tracce dal nostro computer.

Il cyberspionaggio è una minaccia sia per le grandi potenze che per i singoli utenti del Web, per cui è necessario non sottovalutarla, ma anche sapere che è possibile contrastarla in maniera efficace con un minimo di attenzione e adottando una serie di buone pratiche di sicurezza.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techprincess

🚪 La pericolosa backdoor di Linux, disastro sventato da un solo ricercatore

🎶Streaming Farms: il lato oscuro della musica, tra ascolti falsi e stream pompati

✈️Abbiamo provato DJI Avata 2: sempre più divertente!

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!