La società di sicurezza Red Canary ha individuato un nuovo malware per i sistemi Mac con Apple M1, denominato Silver Sparrow, che ha già infettato 30mila dispositivi, un malware le cui dinamiche di funzionamento sono ancora sconosciute. Si tratta del secondo malware nativo per SoC M1 individuato nel giro di pochi giorni; il primo è stato identificato dal ricercatore di sicurezza Patrick Wardle, che ha scoperto e reso noto il primo malware che colpisce Apple M1, che appartiene a una famiglia adware e che si nasconde in un’estensione di Safari. L’esperto di sicurezza ed ex ricercatore dell’NSA, ha dimostrato come gli hacker cerchino attivamente nuove soluzioni per penetrare i dispositivi con MacOS di ultima generazione basati su Apple Silicon.

Partendo dal presupposto che Apple non è mai stata esente da attacchi informatici, pur avendo a lungo beneficiato di una diffusa credenza secondo la quale i suoi prodotti non siano soggetti all’attacco di virus e malware, la casa di Cupertino ha però sempre veicolato un’idea di sé molto precisa, ovvero quella di un dispositivo protetto e garantito da un sistema operativo chiuso.

Apple, scoperto malware che ha già infettato 30mila Mac con chip M1

Questo ci porta a capire quanto sia rilevante che Silver Sparrow, il malware che ha infettato quasi 30.000 Mac in tutto il mondo, secondo i ricercatori della società di sicurezza Red Canary, nonostante l’attenzione della casa di Cupertino verso la sicurezza dei propri dispositivi, sia riuscito a violare quasi 30 mila Mac in 153 paesi, con concentrazioni più elevate segnalate negli Stati Uniti, Regno Unito, Canada, Francia e Germania (secondo i dati di Malwarebytes). Un numero non da poco che ci indica sia quanto sia cresciuto l’interesse dei cybercriminali verso macOS sia che è possibile che ci siano dispositivi infetti ancora non identificati dai ricercatori.

Il malware, secondo Tony Lambert, analista di intelligence di Red Canary, non “mostra i comportamenti che ci aspettiamo dal solito adware che così spesso prende di mira i sistemi macOS”. Come si può dedurre dall’analisi compilata dai ricercatori di Red Canary, “l’obiettivo finale di questo malware è un mistero. Non abbiamo modo di sapere con certezza quale payload sarà distribuito dal malware, se un payload è già stato consegnato e rimosso, o se l’entità malevola ha una tempistica futura per la distribuzione“.

Sebbene non sia chiaro quale sia l’intento del malware, e pur non avendo eseguito alcuna operazione dannosa, Red Canary ha deciso di segnalare i risultati perché la sua compatibilità con i chip M1, la portata globale, il tasso di infezione e la maturità operativa suggeriscono che Silver Sparrow è una minaccia ragionevolmente seria: “Alla luce di questi motivi di preoccupazione, in uno spirito di trasparenza, vogliamo condividere tutto ciò che sappiamo il prima possibile.

Silver Sparrow è stato trovato su quasi 30 mila dispositivi, un malware le cui dinamiche di funzionamento sono ancora sconosciute

Mac M1 e malware, come effettuare le verifiche sul proprio dispositivo

- Il processo apparentemente in esecuzione PlistBuddy, insieme a una riga di comando che contiene quanto segue: LaunchAgents, RunAtLoad, true.

- Il processo apparentemente in esecuzione sqlite3, insieme a una riga di comando che contiene LSQuarantine.

- Il processo apparentemente in esecuzione curl, insieme a una riga di comando che contiene s3.amazonaws.com.

Versioni 1 e 2 del malware:

- ~/Library/._insu

- /tmp/agent.sh

- /tmp/version.json

- /tmp/version.plist

Versione 1 del malware:

- File updater.pkg con MD5: 30c9bc7d40454e501c358f77449071aa

- File updater con MD5: c668003c9c5b1689ba47a431512b03cc

- mobiletraits.s3.amazonaws[.]com

- ~/Library/Application Support/agent_updater/agent.sh

- ~/Library/Launchagents/agent.plist

- ~/Library/Launchagents/init_agent.plist

- Developer ID Saotia Seay (5834W6MYX3

Versione 2 del malware:

- File update.pkg con MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

- tasker.app/Contents/MacOS/tasker con MD5:b370191228fef82635e39a137be470af

- specialattributes.s3.amazonaws[.]com

- ~/Library/Application Support/verx_updater/verx.sh

- /tmp/verx

- ~/Library/Launchagents/verx.plist

- ~/Library/Launchagents/init_verx.plist

- Developer ID Julie Willey (MSZ3ZH74RK)

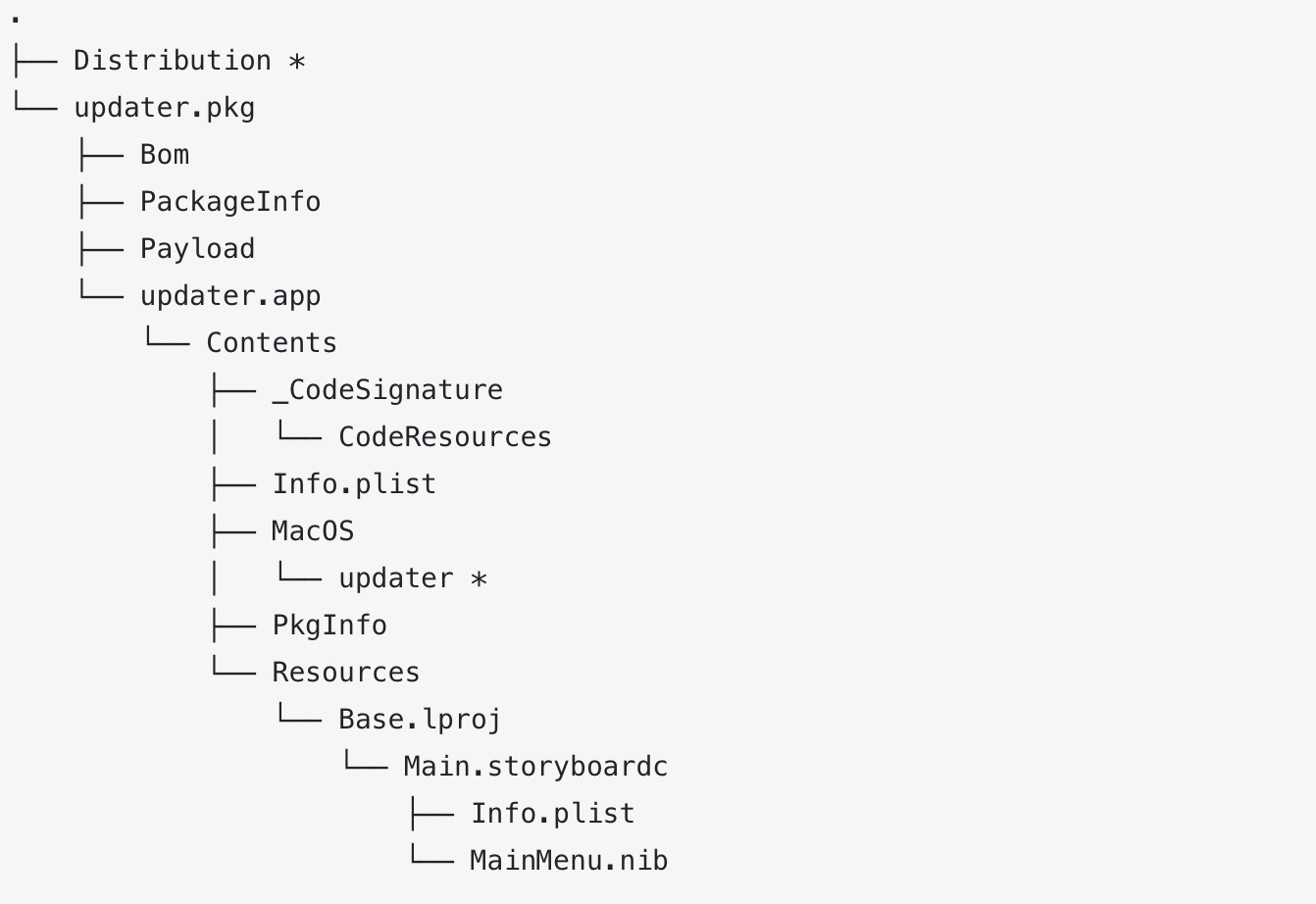

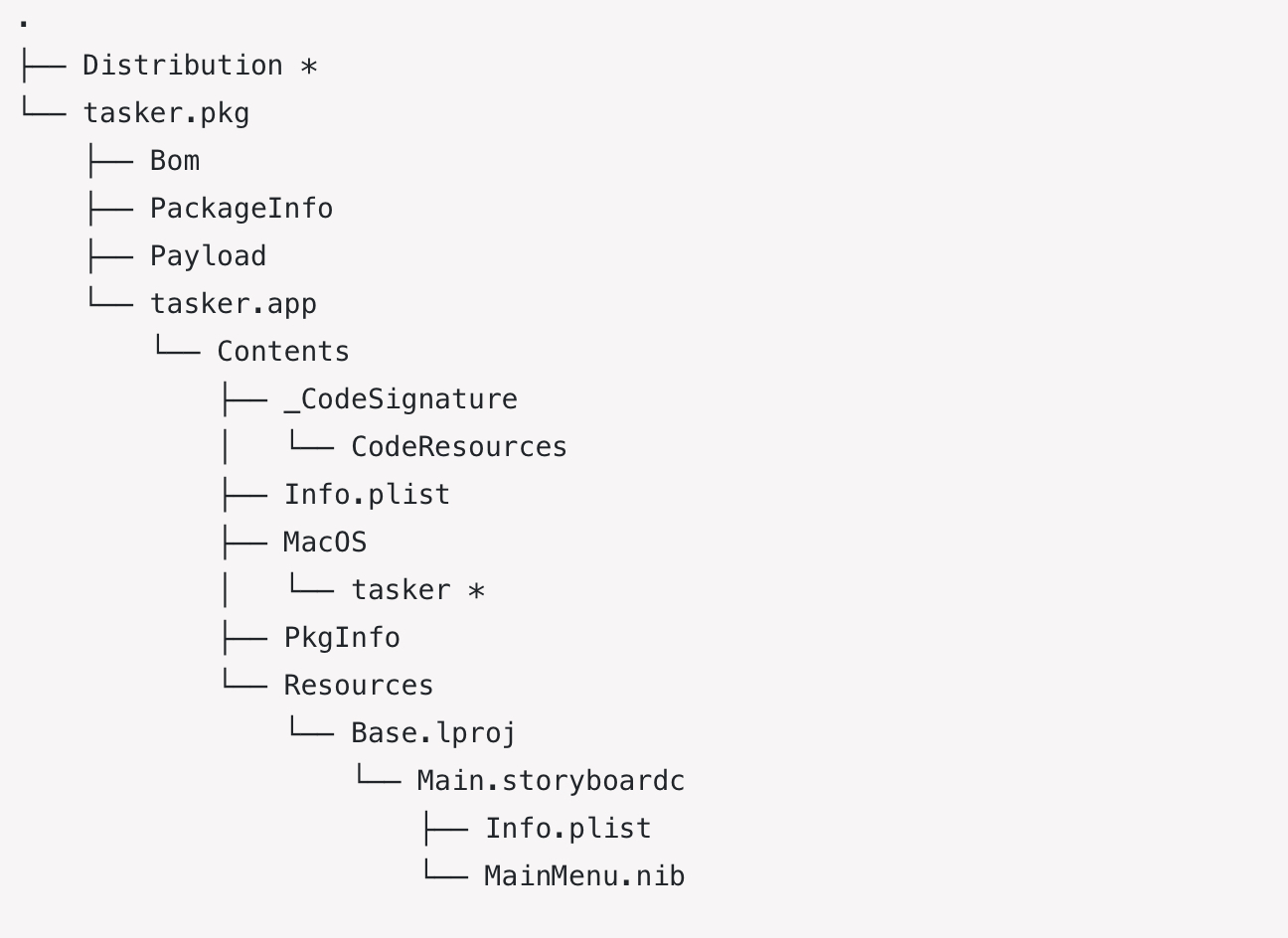

Infine, costituisce un segnale di allarme la presenza di queste strutture e di questi contenuti di un pacchetto (le parti evidenziate dall’asterisco contengono codice eseguibile:

Versione 1 del malware

Versione 2 del malware

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techprincess

🛒 Festa delle Offerte Prime: quando, come e le migliori offerte da non perdere

🎮 Il lato oscuro di PlayStation, tra console dimenticate e accessori bizzarri

🎙️ Con le trascrizioni i podcast possono diventare uno strumento di studio

⚽Quali sono i migliori videogiochi sportivi usciti nel 2024? Ecco la nostra lista

🎧 Ma lo sai che abbiamo un sacco di newsletter?

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸 E trovi un po' di offerte interessanti su Telegram!