Mercoledì 23 novembre, nelle prime ore del pomeriggio, si è verificato un vasto attacco hacker coordinato ai danni del sito del Parlamento europeo. Il cyberattacco – di tipo DDoS – aveva causato Il down del sito, ed era arrivato solo poche ore dopo che gli eurodeputati avevano votato positivamente alla risoluzione che dichiara la Russia uno “Stato sponsor del terrorismo”. Una strana coincidenza, che aveva già sollevato alcune ipotesi da parte degli esperti di sicurezza. La conferma è arrivata poche ore dopo. I responsabili sono infatti un gruppo di hacker filo-russi conosciuti come Killnet: ecco chi sono e come operano.

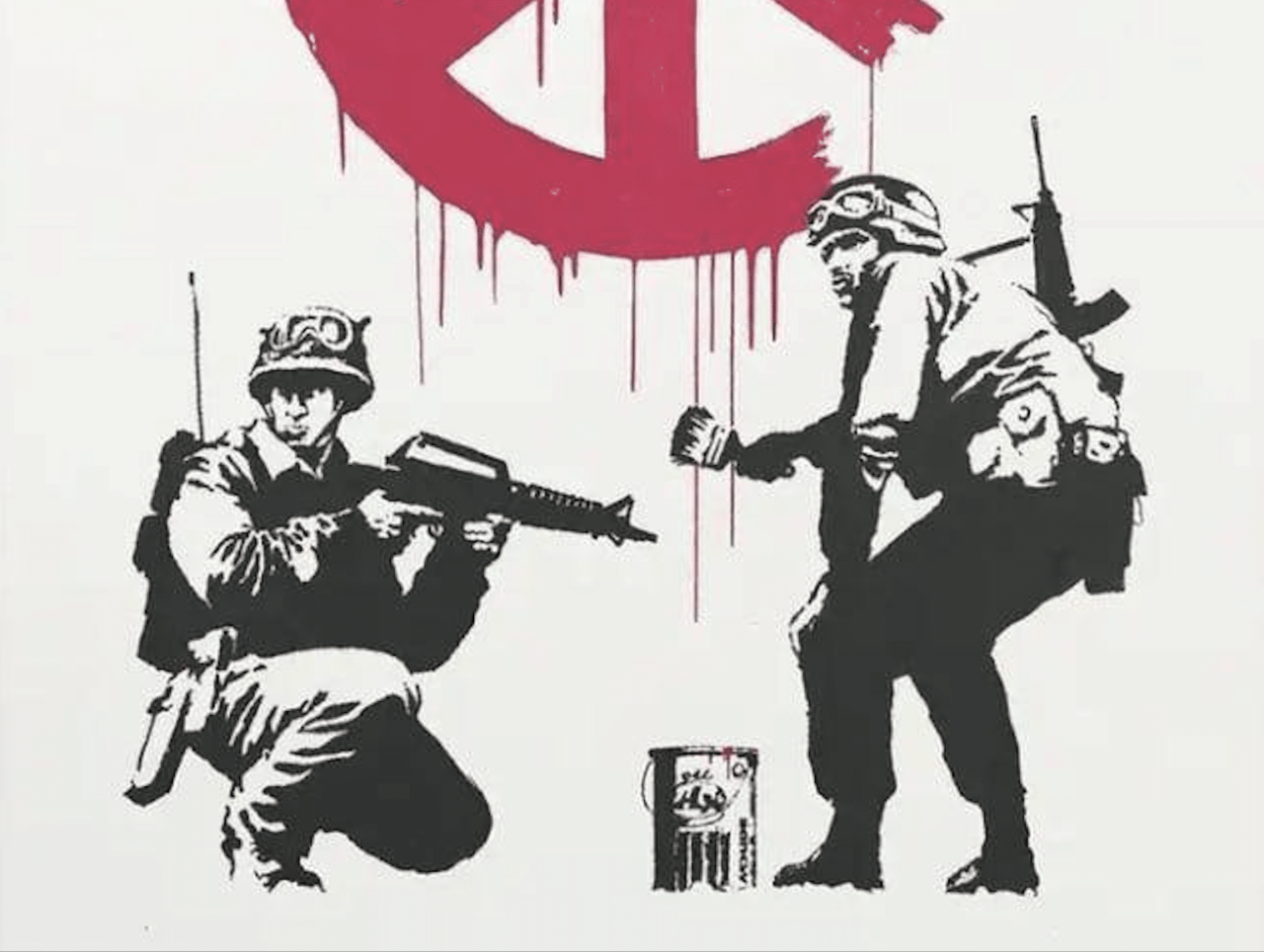

Gli esperti di Check Point ci spiegano che Killnet è solo uno dei numerosi gruppi hacker schierati dalla parte della narrativa geopolitica russa. Altri collettivi come Xaknet, From Russia with Love (FRwL), NoName057(16) e altri ancora sono rinomati per i continui attacchi strategici nei confronti di siti web ritenuti oppositori al regime di Putin. Si tratta a tutti gli effetti di hacktivisti, a loro modo, vale a dire gruppi di hacker che agiscono nel nome di un ideale o di una causa, giusta o sbagliata che sia.

In periodo di guerra tra Russia e Ucraina, le attività di questi collettivi si è largamente intensificata. Del resto questa è una guerra che si combatte anche con la narrativa e con i mezzi tecnologici. Gli attacchi hanno colpito vari governi e aziende di prima fascia, tanto negli Stati Uniti quanto in Europa, Italia compresa, oltre che Lituania, Estonia, Norvegia, Finlandia, Polonia e Giappone.

Killnet ma non solo: chi sono gli “hacktivisti” filo-russi

Il gruppo Killnet ha iniziato ad intensificare le sue attività aggressive a marzo, subito dopo l’invasione russa, con obiettivi primariamente ucraini. Già ad aprile però il gruppo ha completamente cambiato l’oggetto della sua attenzione. Gli attacchi si sono infatti estesi a tutto il mondo, sempre con finalità di supporto agli interessi geopolitici russi. Tra fine febbraio e settembre, il gruppo afferma di aver portato a termine più di 550 attacchi. Di questi solo 45 erano indirizzati all’Ucraina.

Nel mirino di Killnet, principalmente, c’erano obiettivi di alto profilo. Siti governativi, big company, colossi finanziari, aereoporti e molto altro. Gli esperti di Check Point hanno raccolto per noi alcuni esempi.

Gli attacchi informatici di Killnet: alcuni esempi

- A marzo, l’aeroporto internazionale di Bradley in Connecticut (US), ha subito un attacco DDoS che ha interessato il proprio sito web. Le autorità statunitensi hanno confermato un tentato attacco DDoS su larga scala sul sito dell’aeroporto.

- Ad aprile, alcuni siti web appartenenti al governo rumeno, come quello del Ministero della Difesa, quello della Polizia di Confine, quello della Compagnia Nazionale dei Trasporti Ferroviari e una banca commerciale, sono stati resi irraggiungibili per diverse ore. Questi attacchi si sono verificati in risposta ad una affermazione fatta dal leader rumeno del partito Socialdemocratico Marcel Ciolacu, che si è offerto di inviare armi all’Ucraina.

- A maggio, ingenti attacchi DDoS hanno colpito diversi bersagli tedeschi e italiani. In particolare, in Germania, sono stati colpiti il il sito del partito a cui appartiene il cancelliere Olaf Scholz, il sito del Ministero della Difesa tedesco, quello del Parlamento tedesco, quello della Polizia Federale e diverse autorità della polizia statale. In Italia gli attacchi hanno coinvolto i siti del Senato italiano, del Ministero della Difesa e dell‘Istituto superiore di sanità

- A giugno i cyberattacchi hanno colpito Lituania e Norvegia, in risposta ai preoccupanti sviluppi geopolitici che sono avvenuti fra questi Paesi e la Russia, sempre a seguito delle sanzioni imposte contro Mosca.

- A luglio, Killnet ha concentrato i propri sforzi sulla Polonia, causando l’indisponibilità di molti siti web governativi, delle autorità di tassazione e delle forze dell’ordine polacche.

- Agosto è stato un mese piuttosto full per Killnet. Il mese è cominciato con un attacco in Lettonia, la quale aveva appellato la Russia come “un Paese rappresentante del terrorismo”. Il sito del parlamento lettone è andato down a seguito di un attacco DDoS. Successivamente (nello stesso mese), l’Estonia ha affrontato l’attacco più esteso da quello del 2007, effettuato in risposta alla rimozione dei monumenti sovietici. L’Estonia si è dimostrata comunque ben preparata nella gestione dell’attacco.

Sempre ad agosto, Killnet ha attaccato gli USA. In particolare prendendo di mira il gigante della produzione americana Lockheed Martin, come conseguenza del supporto al sistema militare ucraino. Nel mirino anche la US Electronic Health Monitoring e Tracking System e il senato statunitense, che stava dibattendo rispetto alla possibilità di mandare un aiuto addizionale all’Ucraina.

- A settembre il gruppo ha colpito per la prima volta anche l’Asia per la prima volta, colpendo principalmente il Giappone, anche in questo caso come rappresaglia dopo il supporto all’Ucraina.

Com’è strutturata Killnet e chi sono i suoi componenti?

Attualmente Killnet conta più di 89.000 iscritti sul suo canale Telegram. L’organizzazione è strutturata esattamente come una gerarchia militare, top-down, con vertici, “generali” e “soldati”. Proprio come un esercito, Killnet consiste quindi in un insieme di squadre operative preparate ad eseguire attacchi che rispondano ad un ordine principale.

Attualmente il gruppo conta una dozzina di sotto-gruppi fra i quali il primario è Legion. Tutti questi gruppi sono guidati da un hacker anonimo con nickname KillMilk, il quale ha annunciato la sua intenzione di distaccarsi dal gruppo a luglio, rimanendo però ancora coinvolto nelle attività. Legion e le squadre (conosciute come: “Jacky”, “Mirai”, “Impulse”, “Sakurajima”, “Rayd”, “Zarya”, “Vera”, “Phoenix”, “Kajluk”, “Sparta” and “DDOSGUNG”) sono considerate le forze speciali di Killnet, con Legion identificata come la sua forza di cyber-intelligence.

È quindi KillMilk che assegna ordini d’attacco a ciascun capogruppo, dando vita a infrastrutture indipendenti che migliorano sensibilmente le probabilità di sopravvivenza dell’intera organizzazione. Questo metodo si è dimostrato efficace dal momento che la squadra continua a reclutare membri, crescendo numericamente. Il loro gruppo Telegram contiene regole, discussioni riguardanti gli obiettivi e le istruzioni rispetto a creare/unirsi a nuove squadre.

La risposta alla domanda “chi sono quelli di Killnet?” è decisamente più complessa. Al contrario di Anonymous, che è orgoglioso di dare il benvenuto a chiunque, senza imporre alcun prerequisito riguardante skills o piani specifici, Killnet accetta solo membri che rispettano prerequisiti minimi.Il gruppo investe costantemente in programmi di recruitment pubblicizzati sui loro canali Telegram. Alcuni gruppi hanno istituito un processo di pre-selezione per assumere solo hacker competenti o esperti in un particolare campo. Questa dinamica riduce il rischio di commettere errori che potrebbero compromettere l’intera operazione.

Come opera Killnet: attacchi DDoS di massa

Check Point Software ha recentemente osservato che KillNet affida le istruzioni sugli attacchi DDoS alle masse. Questo è da attribuire alla mancanza di forza-lavoro necessaria per portare a termine le azioni pianificate.

“In molteplici occasioni abbiamo anche visto KillNet offrire ricompense agli individui responsabili di atti di vandalismo fisico e non virtuale in Ucraina”, riferisce un esperto di Check Point

Oltre a gruppi di hacker esperti, Killnet può vantare strumenti estremamente avanzati, il che consente loro di realizzare attacchi elaborati e più dannosi. “Più un attacco è devastante, più il gruppo assume notorietà”, ci spiega Check Point. Gli stessi attacchi DDoS vengono condotti utilizzando enormi botnet (rete di computer collegati alla rete telematica che passano sotto il controllo di un’unica entità).

Secondo Avast alcuni gruppi analoghi come NoName057(16) usano un RAT conosciuto come Bobik, che era in circolazione fin dal 2020 assieme a Redline stealer. Report recenti affermano che quei dispositivi infettati da Bobik sono parte di una botnet che esegue attacchi DDoS per conto di NoName057(16).

In un comunicato stampa Check Point ha provato a fare il punto della situazione, scrivendo:

“Ciò che preoccupa è che molti gruppi di hacktivisti hanno un’agenda di attività legate agli Stati. Sono asserviti agli specifici interessi e di specifici governi. Anche se questa dinamica si è manifestata inizialmente in specifiche aree di conflitto, vediamo già la sua diffusione verso occidente ed oltre. Ci aspettiamo inoltre che gli operatori hacktivisti implementino il loro arsenale e scatenino attacchi di disturbo per un Paese. Un’altra crescente preoccupazione è rappresentata dall’ispirazione generata dai gruppi di hacktivisti nei governi, che potrebbe significare l’evoluzione di questa attività in un fenomeno di lungo termine”.

- NGTX Subscription Package

- Firewall di ultima generazione, VP Site-to site to site to site, controllo di applicazione e filtraggio web, prevenzione...

- License di 3 anni

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techprincess

🍎Nuovi iPad e accessori: cosa aspettarsi dall’evento Apple del 7 maggio

🍿Fallout: tutte le domande irrisolte alle quali la Stagione 2 dovrà rispondere

🛞Come scegliere gli pneumatici estivi per l’estate? I fattori da considerare

🤯Google licenzia 28 dipendenti per proteste contro il progetto Nimbus in Israele

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!